| |

医院His系统中了[hero77@cock.li].Elbie后缀勒索病毒如何处理 |

| 2022年1021日,接到客户求助,其医院his系统的服务器全部中毒,文件被篡改成了***.[hero77@cock.li].Elbie,导致系统无法进入。 经过排查分析,该中队数据库文件,只是被加密到了文件头部和尾部,中间数据部门基本是完整的,通过技术手段,进行加急修复,修复后的数据在系统里可以正常使用,客户检验数据完整度基本满足要求,达到了预期的效果。 如果您或者您的客户不幸中了勒索病毒,请第一时间断网,先检查数据库是否.. | |

| 录入者:admin 发表于:2022-10-21 点击:2183 评论:0 查阅全文... | |

| |

211 数据库错误, 请重试! 可能发生了架构损坏。请运行 DBCC CHECKCATALOG |

| 问题现象;:单据生成凭证保存时提示211数据库错误,请重试!可能发生了架构损坏。请运行DBCCCHECKCATALOG。当前命令发生了严重错误。应放弃任何可能产生的结果 之前问题中已回复,提示的是数据库中有损坏,将账套备份好,如果不能备份的,将账套的物理文件拷贝出保存好,在社区的工具下载中下载数据库修复工具检测并尝试修复。如果修复不好,需要将数据库文件上传到百度网盘,然后联系18910108696王工进行修复。 | |

| 录入者:admin 发表于:2022-10-21 点击:1581 评论:0 查阅全文... | |

| |

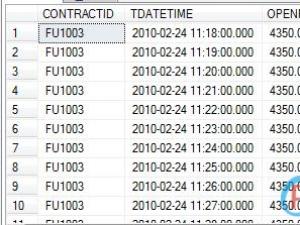

SQL Server简单模式下误删除堆表记录恢复方法 |

| 首先,我需要强调下,这篇主旨是揭示堆表的删除记录找回的原理,我所考虑的方面并不适用于每个人的每种情况,望大家见谅~ 很多朋友认为数据库在简单模式下,堆表误删除一条记录,是无法找回的,因为没有日志记录。其实不然,某种意义上是可以找回的,因为堆表在删除记录时,只更改了行偏移,实际数据没有被物理删除,所以利用这点,测试了下恢复数据,果然成功了,但是还有点问题没有研究出结果:如果不关闭页面校验,除了更.. | |

| 录入者:admin 发表于:2022-09-29 点击:1519 评论:0 查阅全文... | |

| |

用友服务器中了.[hero77@cock.li].Elbie勒索病毒成功修复 |

| 2022年9月17日,接到原用友集团的同事推荐,北京一个客户的T+服务器中了勒索病毒,所有文件后缀被篡改成了hero77@cock.li的邮箱后缀 该勒索病毒加密后的数据库文件加密程度有限,仅仅加密了文件头512个扇区,通过底层分析和数据提取,成功为客户修复40多个T+账套,测试数据完整。 如果您的电脑上文件被篡改了后缀,基本判定为勒索病毒,如果是应用软件的数据库文件,可以第一时间联系我,18910108696王工,微.. | |

| 录入者:admin 发表于:2022-09-25 点击:2199 评论:0 查阅全文... | |

| |

SQL数据库分配性错误如何修复 |

| SQLServer服务器在使用中有时由于非正常关闭或重新启动造成一致性错误和分配错误,可以使用DBCCcheckdb语句来查询错误及修复。以下是修复方法。 --重启服务器后,在没有进行任何操作的情况下,在SQL查询分析器中执行以下语句。 usemaster go declare@databasenamevarchar(255)--@databasename要修复的数据库名称 set@databasename='TCPay'--请替换为要修复的数.. | |

| 录入者:admin 发表于:2022-09-25 点击:1555 评论:0 查阅全文... | |

|

服务器中了后缀.bozon3勒索病毒数据怎么恢复 |

| 2022年6月4日,接到用友同行服务商求助,其名下的U8客户的服务器中了勒索病毒,病毒具体情况如下: 被该病毒加密的服务器特征: 1:开机主界面弹出多个网页形式的勒索信 2:所有文件扩展名都被修改为.bozon3 3:被加密的文件夹中有一个RECOVERYINFORMATION.txt勒索信文档 该类型加密的财务系统,ERP系统,MES,OA系统都可以快速恢复。 如何预防该款勒索病毒攻击: .. | |

| 录入者:admin 发表于:2022-06-06 点击:2723 评论:0 查阅全文... | |

|

用友服务器中了.[paid-files@email.tg].Devos勒索病毒成功修复 |

| 题现象;2022年6月1日儿童节,同行朋友的求助,其金蝶服务器中了勒索病毒,服务器上所有文件的后缀被改成了.[paid-files@email.tg].Devos,文件打不开,系统进不去,严重影响了公司的正常运营。 问题解决过程:第一时间成立了应急小组,客户提供了病毒样本文件,同时确定了客户的软件和sql数据库的版本,该用户使用的是U812.1版本,数据是从T3升级过来,初步判断分析,该病毒后缀的文件可以进行底层修复。 [paid-.. | |

| 录入者:admin 发表于:2022-06-01 点击:2340 评论:0 查阅全文... | |

| |

关于微软支持诊断工具MSDT存在远程代码执行漏洞的安全公告 |

| 安全公告编号:CNTA-2022-0014 2022年5月31日,国家信息安全漏洞共享平台(CNVD)收录了微软支持诊断工具远程代码执行漏洞(CNVD-2022-42150,对应CVE-2022-30190)。攻击者利用该漏洞,可在未授权的情况下远程执行代码。目前,漏洞利用代码已公开,且已出现在野利用的情况。微软公司已发布漏洞缓解指南,CNVD建议受影响用户按照临时防范措施缓解漏洞攻击威胁。 一、漏洞情况分析 微软支持诊断工具(MSDT,Micr.. | |

| 录入者:admin 发表于:2022-05-31 点击:1798 评论:0 查阅全文... | |

| |

如何从无法启动的电脑中恢复数据? |

| 如果发生这种情况,有三种可能的解决方案。 1、卸下硬盘驱动器,将其连接到正常工作的计算机上 这是大多数技术人员会做的事情,只要有时间、工具和资源就可以。但随着现代移动计算机设计的出现,特别是上网本和笔记本电脑的出现,个人计算机变得越来越不适合日常用户使用。例如,Macbook需要一种特殊类型的螺丝刀才能卸下硬盘驱动器。此外,根据您尝试恢复的硬盘驱动器类型,您可能需要购.. | |

| 录入者:admin 发表于:2022-05-29 点击:1915 评论:0 查阅全文... | |

| |

SQL数据库完美恢复 SQL数据库损坏修复 |

| 软件名称:某灯控系统软件商 数据库版本:SQL2005数据库 数据库大小:10.8GB 故障现象:断电后置疑. 软件商开发商使用命令无法修复该数据库,检测数据库提示: 消息8921,级别16,状态1,第1行 检查已终止。收集事实数据时检测到错误。可能是tempdb空间用尽或某个系统表不一致。请检查前面的错误消息。 消息823,级别24,状态2,第1行 .. | |

| 录入者:admin 发表于:2022-05-29 点击:2085 评论:0 查阅全文... | |

| |

服务器中了.babyk勒索病毒成功修复 |

| babyk勒索病毒解密恢复服务器中.babyk勒索病毒恢复 客户名称保密 数据类型SQL2019 数据容量20GB 故障类型服务器被.babyk勒索病毒加密,导致所有文件被加密扩展名变成.babyk 需要修复的是服务器金蝶ERP数据库 修复结果该病毒加密文件强度极高,只能通过逆向算法获取解密代码,完成解密后 修复SQL服务启动金蝶云星空完成恢复,典元数据救援中心友情提醒:重要数据.. | |

| 录入者:admin 发表于:2022-05-28 点击:2618 评论:0 查阅全文... | |

| |

中了._locked 勒索病毒成功修复 |

| 所有文件都被加了.locked扩展名,打不开了,客户联系360也没有办法 _locked病毒是一种基于文件勒索病毒代码的加密病毒,隶属于国外知名的TellYouThePass勒索病毒家族。这个病毒已在主动攻击中被发现。 .locked勒索病毒以某种方式进入计算机后,会更改Windows注册表、删除卷影副本、打开/写入/复制系统文件、生成后台运行的进程、加载各种模块等。一旦在入侵后电脑系统上执行加密,_locked并在文件名后附加&ld.. | |

| 录入者:admin 发表于:2022-05-27 点击:3233 评论:0 查阅全文... | |

|

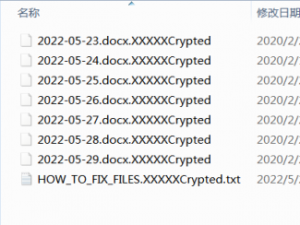

Crypted勒索病毒家族详情 |

| 家族名】 Win32/Ransom.XXXXXCrypted [平台]/[主类型].[家族名] 平台类型:Win32Win64 威胁类型:Ransom 【是否支持解密】 在线解密:暂不支持 【被加密文件】 被加密文件后缀格式:修改文件后缀为.XXXXXCrypted 【勒索提示信息】: 文件名:HOW_TO_FIX_FILES.XXXXXCrypted.txt 文件内容: -------------------------------------------.. | |

| 录入者:admin 发表于:2022-05-27 点击:2278 评论:0 查阅全文... | |

|

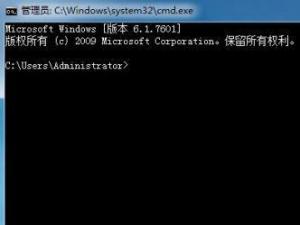

查端口占用方法_如何查看某个进程占用的端口 |

| 在电脑上,我们在启动应用的时候经常发现我们需要使用的端口被别的程序占用,但是我们又不知道是被谁占用,相信很多用户都有遇到过端口被占用,那么如何查看某个进程占用的端口呢,下面小编给大家分享查看端口占用的方法。 解决方法: 1、开始---->运行---->cmd,或者是window+R组合键,调出命令窗口。 2、输入命令:netstat-ano,列出所有端口的情况。在列表中我们观察被占用的端口,比如是49157.. | |

| 录入者:admin 发表于:2022-05-25 点击:1767 评论:0 查阅全文... | |

|

服务器中了[reset@email.tg].Devos后缀的勒索病毒成功修复 |

| 2022年5月25日,消停了一段时间的勒索病毒,再次来袭。国内的新冠疫情处于多点散发的状态,一些客户的服务器陆续中招,这两者存在一定的关联,就是因为新冠导致了大部分远程办公,但是服务器的安全防护未做到位,导致被勒索病毒攻破服务器,将服务器上所有的文件加密。 接到客户发反馈后,我们第一时间成立了勒索病毒数据修复小组,分析该病毒加密的文件,对于数据库文件是可以通过技术手段进行提取和修复的。 如果您.. | |

| 录入者:admin 发表于:2022-05-25 点击:1721 评论:0 查阅全文... | |

|

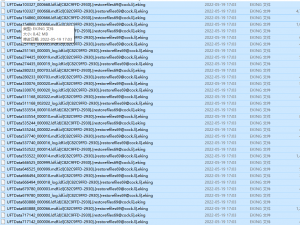

用友服务器中了[restorefiles69@cock.li].eking勒索病毒成功恢复 |

| 2022年5月22日,接到用友服务商同行引荐,其客户的用友T+服务器的文件全部感染成了[restorefiles69@cock.li].eking后缀,导致用友系统瘫痪,财务数据无法更新和报税。 1.您中的属于phobos勒索病毒家族,暂时无解 2.如果文件不急需,可以备份等出解密工具。 第一时间成立了数据抢修小组群,初步分析该后缀的勒索病毒加密的数据库文件有限,整体加密程度在1%左右,因此尝试底层修复.. | |

| 录入者:admin 发表于:2022-05-23 点击:3316 评论:0 查阅全文... | |

|

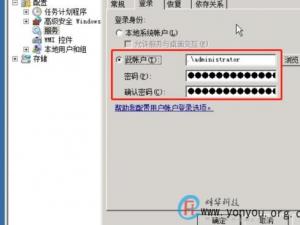

提示“错误1069,由于登录失败而无法启动服务 |

| 问题描述: 修改完服务器密码后数据库连接不上,登录服务器查看DB2服务未启动,启动服务时报错:“错误1069,由于登录失败而无法启动服务”。 解决方法 出现1069错误,是因为更改了服务器的登录密码。 操作步骤:开始——管理工具——计算机管理——服务和应用程序——服务——MSSQL,右击点击【属性】,点击【登录】,输入正确的服务器.. | |

| 录入者:admin 发表于:2022-05-21 点击:1481 评论:0 查阅全文... | |

| |

SQL日志清除办法 |

| 日志文件太大这么办?直接删除,不行的,有可能让数据出错,正确的方法是使用命令 第一步: 打开SQL查询分析器,进入到命令行中数据库选择到你需要清除日志的数据库中 然后在命令框中输入下面命令 select*fromsysfiles dumptransaction把这里替换成你的要清除的数据库WITHno_log DBCCshrinkfile(2,truncateonly) select*fromsysfiles 然后点击分析查询-执行查询-等待OK | |

| 录入者:admin 发表于:2022-01-30 点击:1402 评论:0 查阅全文... | |

| |

用友服务器中了[BlackSpyro@tutanota.com].Spyro勒索病毒成功修复 |

| 11月24日接到同行求助,某用友U8客户的服务器中了勒索病毒,所有的账套均不能打开,数据库文件和备份文件都被篡改为BlackSpyro@tutanota.com后缀。 第一时间成立了数据抢修小组,通过沟通协调,客户的主要数据是财务数据,通过底层分析,该勒索病毒对数据库破坏程度有限,通过底层提取碎片技术,成功恢复数据。用户满意。 类勒索部分类型的数据库文件,暂时还可以进行修复,修复成功率大概在99%以上,可能存在部分数据的.. | |

| 录入者:admin 发表于:2021-11-24 点击:2134 评论:0 查阅全文... | |

| |

中了geerban@emaill.tg勒索病毒的数据库文件成功修复 |

| [geerban@email.tg].Devos勒索病毒#Devos是Phobos勒索软件家族的一部分。与大多数此类程序一样,Devos通过加密阻止对文件的访问,更改文件名并向受害者提供有关如何恢复其文件的说明。该勒索软件通过添加受害者的ID,开发人员的电子邮件地址并在文件名后附加“.Devos”扩展名来重命名所有加密文件。例如,将“1.jpg”重命名为“1.jpg.id[1E857D00-2654].[geerban@email.tg].Devos.Devos”, .. | |

| 录入者:admin 发表于:2021-11-24 点击:2318 评论:0 查阅全文... | |

|

171 |

|

228 |

|

320 |

|

350 |

|

320 |

|

318 |