| |

.XINOF勒索病毒 |

| .XINOF勒索病毒解密服务器中毒解密.XINOFSQL数据库中病毒解密.XINOF 客户名称保密 数据类型SQL数据库2008r2 数据大小20GB 故障检测服务器被勒索病毒加密,文件被添加扩展名.XINOF 修复结果客户把加密数据库发来后,通过内部技术重组出数据库文件进行恢复,最终恢复出100%的数据,客户非常满意. 典源科技数据救援中心友情提醒:重要数据一定要勤备份,遇到数据丢失数据损坏等问题, 要第一时间联系.. | |

| 录入者:admin 发表于:2020-10-30 点击:2188 评论:0 查阅全文... | |

|

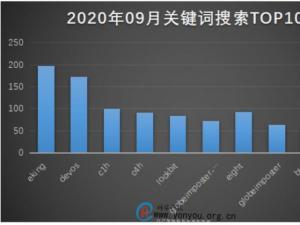

勒索病毒关键词分析 |

| 以下是本月新上榜活跃勒索病毒统计,数据来自360勒索病毒搜索引擎。 ·eking:属于phobos勒索病毒家族,由于被加密文件后缀会被修改为devos而成为关键词。该勒索病毒主要通过暴力破解远程桌面密码,获取密码后手动投毒传播。 ·devos:同eking。 ·C1H:属于GlobeImposter勒索病毒家族,由于被加密文件后缀会被修改为C1H而成为关键词。该勒索病毒主要通过暴力破解远程桌面密码,获取密码.. | |

| 录入者:admin 发表于:2020-10-23 点击:2755 评论:0 查阅全文... | |

|

2020年9月份勒索病毒分析 |

| 感染数据分析 分析本月勒索病毒家族占比:phobos家族占比23.89%居首位;其次是占比17.00%的Crysis;GlobeImposter家族以占比16.60%位居第三。本月新增的勒索并未有大量传播态势,针对NAS(网络附属存储)设备进行攻击的Ech0raix勒索病毒在本月再度活跃,并成功打入前十。 图1.2020年09月勒索病毒家族占比 从被感染系统分布看:本月位居前三的系统是:Windows10、Windows7和WindowsServers2008。而从本月被感.. | |

| 录入者:admin 发表于:2020-10-23 点击:14961 评论:0 查阅全文... | |

|

用友软件数据库云备份-2000每年 |

| 场景1:勒索病毒 勒索病毒会对计算机系统、数据库进行访问锁定和数据加密,并利用操作系统漏洞进行传播。一旦中毒,客户需要支付赎金,出于安全考虑,攻击者会要求客户通过加密货币支付。攻击者很难被追踪,因此客户支付赎金后也无法保证能解除访问锁定和解密数据,导致核心数据永久无法恢复。 场景2:人为失误/硬件故障 忘记定期备份数据,硬件一旦出现故障,主机异常断电重启,运行过程中系统崩溃都.. | |

| 录入者:admin 发表于:2020-10-19 点击:2471 评论:0 查阅全文... | |

|

医院、机关、大型企业成为勒索病毒重点攻击对象 |

| 前几日泰国的医院和公司遭遇勒索病毒的攻击,并被要求支付赎金以恢复电脑系统和数据。近几年勒索病毒越来越猖狂,医院、机关、大型企业成为勒索病毒重点攻击对象,全球不少政企中招损失惨重。勒索病毒大多利用域服务器作为跳板进行定向攻击和RDP爆破入侵,在控制服务器之后,攻击者会在内网扫描入侵更多机器再次进行加密锁定,导致大量计算机被勒索病毒感染。 7月19日,美国犹他大学的社会和行为分析学院服务器被勒索.. | |

| 录入者:admin 发表于:2020-09-20 点击:2838 评论:0 查阅全文... | |

|

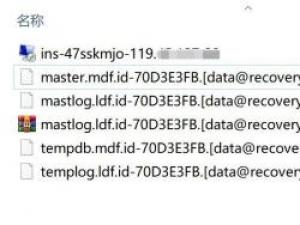

山东客户中了[data@recovery.sx].data勒索病毒成功修复 |

| 勒索病毒消停了一段时间后,最近有卷土重来。09月19日夜里11点左右,接到客户的紧急求助:其服务器中了勒索病毒,所有的文件后缀被篡改成了[data@recovery.sx].data后缀,所有应用系统均不能打开。客户尝试直接修改文件的后缀,重新尝试导入数据库,报错失败。 和客户沟通,这个后缀的勒索病毒出现的很少,为最新变种。留的信息有 YOURFILESAREENCRYPTED Don'tworry,youcanreturnallyourfiles! Ifyouwan.. | |

| 录入者:admin 发表于:2020-09-20 点击:4418 评论:0 查阅全文... | |

|

服务器中了[r4ns0m@tutanota.com].eking勒索病毒怎么办 |

| 问题现象:2020年9月3日,一个合作伙伴微信求助,其客户的服务器中了勒索病毒,服务器上所有文件都被篡改为[r4ns0m@tutanota.com].eking后缀,导致其软件无法运行。 问题解决: 解决办法如下: 此类勒索病毒属于:phobos家族,目前暂时不支持解密 1.如果文件不急需,可以备份等我们出解密工具,出解密工具我们会通知 2.如果文件急需,可以自行联系黑客(有可能付款拿不到解密工具)或者第三方(.. | |

| 录入者:admin 发表于:2020-09-03 点击:3102 评论:0 查阅全文... | |

| |

win8、win10远程不能控制怎么办 |

| win8或者win10的操作系统,经常遇到客户通过qq或者其他远程软件远程过去解决问题时,不能远程控制操作客户的电脑。给问题的解决增加的麻烦。通过研究分析发现,这个是系统本身安全方面设置引起的。可以尝试下载如下工具运行: win8、win10远程完全操控在受控方电脑右键--以管理员身份运行我 | |

| 录入者:admin 发表于:2020-09-02 点击:3123 评论:0 查阅全文... | |

|

服务器中了fast_helpassia777@aol.com.eking后缀的勒索病毒怎么处理 |

| 问题现象:2020年8月11日,福建泉州的客户电话求助,其通过朋友介绍,找到我们,其名下的多台服务器中了勒索病毒,服务器上所有文件都被篡改为fast_helpassia777@aol.com].eking后缀,导致其软件无法运行。 问题解决: 解决办法如下: 此类勒索病毒属于:phobos家族,目前暂时不支持解密 1.如果文件不急需,可以备份等我们出解密工具,出解密工具我们会通知 2.如果文件急需,可以自行联系黑客.. | |

| 录入者:admin 发表于:2020-08-11 点击:5891 评论:0 查阅全文... | |

| |

中了CCHH勒索病毒怎么处理 |

| CCHH后缀的勒索病毒是.C4H,C5H,.C1H,C2H,C3H勒索病毒演变过来的。 此类勒索病毒属于:GlobeImposter家族,目前暂时不支持解密.通过和客户的深入沟通后,客户一发现部分文件的处理方式,采用工具手段进行比对修复处理,可恢复部分文件,部分文件无法处理。 勒索病毒防护建议: 1.多台机器,不要使用相同的账号和口令 2.登录口令要有足够的长度和复杂性,并定期更换登录口令 3.重要资料的共享文件夹应设置访问权限控制,.. | |

| 录入者:admin 发表于:2020-07-30 点击:5951 评论:0 查阅全文... | |

|

用友U8服务器中了.good后缀的勒索病毒如何处理 |

| 2020年07月16日晚,接到福建的客户求助,其用友软件的服务器文件被篡改成了.good,软件无法运行启动,整个公司的财务系统无法使用。服务器上每个文件夹多了黑客留下的勒索信件。 问题解决:客户使用的用友U812.1版本的软件,功能模块主要是总账和报表。但是涉及到的账套个数比较多,数据库整体达到了400G大校和客户沟通,客户已经找到了深圳一家数据恢复的公司在处理,但是等了一天么有给到实质的结果.. | |

| 录入者:admin 发表于:2020-07-17 点击:3534 评论:0 查阅全文... | |

|

中了pride_001@aol.com.eking后缀勒索病毒如何解决 |

| 2020年07月11日,接到之前处理的过数据的老客户介绍,和其合作的一个新疆的伙伴的服务器中了勒索病毒。文件被篡改成了Id+[pride_001@aol.com].eking.杀毒后,在主服务器上发现多个病毒文件。留下的勒索信信息如下:!!!Allofyourfilesareencrypted!!! Todecryptthemsende-mailtothisaddress:pride_001@aol.com. Ifwedon'tanswerin24h.,sende-mailtothisaddress:pride_002@aol.com 问题解决:该后缀的.. | |

| 录入者:admin 发表于:2020-07-11 点击:7426 评论:0 查阅全文... | |

|

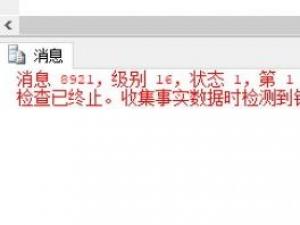

可能是 tempdp 空间用尽或某个系统表不一致 |

| 问题现象:用友T+软件,客户反馈查询库存时报错,但是其他操作正常。 通过DBCCCHECKDB()检测数据库,提示: 消息8921,级别16,状态1,第1行 检查已终止。收集事实数据时检测到错误。可能是tempdb空间用尽或某个系统表不一致。请检查前面的错误消息。 首先用自主开发的软件对数据库进行扫描,发现损坏表的数据完全正常。出错原因还是有可能是系统表或物理页链损坏造成的,由于客户要求必需要在软件里直接.. | |

| 录入者:admin 发表于:2020-07-10 点击:5548 评论:0 查阅全文... | |

|

中了[wecanhelp2@protonmail.com].wch勒索病毒数据库文件恢复 |

| 问题现象:接到江苏某客户电话求助,其使用的OA系统的数据库(sql2008R2)被感染了勒索病毒,其文件被篡改成了【wecanhelp2@protonmail.com】.wch。系统无法进入。 问题分析:我们第一时间成立了数据紧急修复小组。底层分析数据文件,客户数据较大,达到了20G以上。发现该客户的数据被两个黑客加密了3次。通过解密渠道风险很大。除了wecanhelp2@protonmail.com】.wch后缀,文件的完整名称是NFOA_HuaChang.mdf.id-A286577.. | |

| 录入者:admin 发表于:2020-06-14 点击:4199 评论:0 查阅全文... | |

| |

DBCC CHECKDB用法 手工修复数据库 |

| alterdatabaseaccpsetsingle_userwithrollbackimmediate go alterdatabaseaccpsetemergency go --查看数据库可疑的原因 dbcccheckdb('accp') go ---看报什么错误,对应修复尝试 DBCCCHECKDB('数据库或损坏的表名',REPAIR_FAST) --重建索引并修复 DBCCCHECKDB(数据库或损坏的表名',REPA.. | |

| 录入者:admin 发表于:2020-06-09 点击:2308 评论:0 查阅全文... | |

| |

数据库无法重新生成日志,原因是数据库关闭时存在打开的事务/用户 |

| SQLServer附加数据库时报1813错误的解决方案 无法打开新数据库'ASR'。CREATEDATABASE中止。 文件激活失败。物理文件名称'E:\SqlServer\MSSQL\Data\ASR_log.LDF'可能不正确。 无法重新生成日志,原因是数据库关闭时存在打开的事务/用户,该数据库没有检查点或者该数据库是只读的。如果事务日志文件被手动删除或者由于硬件或环境问题而丢失,则可能出现此错误。(MicrosoftSQLServer,错误:1813).. | |

| 录入者:admin 发表于:2020-06-03 点击:7564 评论:0 查阅全文... | |

| |

中了[wang_team777@aol.com].dewar勒索病毒怎么办 |

| 问题现象:id****.[wang_team777@aol.com].dewar请问有解决办法吗?留下的信息如下: !!!Allofyourfilesareencrypted!!! Todecryptthemsende-mailtothisaddress:wang_team777@aol.com. Ifwedon'tanswerin24h.,sende-mailtothisaddress:wang_team999@aol.com 此类勒索病毒属于:CrySiSV2家族,目前暂不支持解密。成立应急小组,客户提供了病毒样本文件。初步判断分析,该病毒后缀的文件一般无法进行底层修复.. | |

| 录入者:admin 发表于:2020-05-24 点击:2967 评论:0 查阅全文... | |

|

.C4H,C5H,.C1H,C2H,C3H勒索病毒如何处理 |

| 今天接到多个客户的求助, 客户一:你好大神。我电脑中了.C4H的病毒有没有办法呢?该客户是一个个人电脑中了C4H病毒,主要文件是JPG,DWG等日常办公文档。 客户二:北京地区的客户,发现有的是改后缀了.有的是文件直接消失了.像mysql的启动文件.包括sqlserver的。中毒后缀也是C4H后缀。 问题分析:此类勒索病毒属于:GlobeImposter家族,目前暂时不支持解密.通过和客户的深入沟通后,客户一发现部分文件的处理方.. | |

| 录入者:admin 发表于:2020-05-11 点击:10288 评论:0 查阅全文... | |

|

服务器中了.C4H勒索病毒怎么办 |

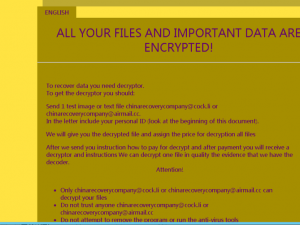

| 问题现象:客户电话求助,其服务器中了勒索病毒,所有文件后缀被改成了.c4h。 ALLYOURFILESANDIMPORTANTDATAAREENCRYPTED! Torecoverdatayouneeddecryptor. Togetthedecryptoryoushould: Send1testimageortextfilechinarecoverycompany@cock.liorchinarecoverycompany@airmail.cc. IntheletterincludeyourpersonalID(lookatthebeginningofthisdocument). Wewillgiveyouthedecryptedfilean.. | |

| 录入者:admin 发表于:2020-05-10 点击:8978 评论:0 查阅全文... | |

|

用友软件中了KEY0001后缀勒索病毒成功修复 |

| 问题现象:2020年05月5日收到同行的介绍,其客户是用友软件U8版本12.0总账和固定资产功能,中毒后软件无法打开,服务器文件全部被篡改成了KEY0001后缀。*SQLServer数据库mdf文件中了勒索病毒.mdf.KEY001*版本 问题解决:此类勒索病毒属于:BalaClava家族,目前加密不是很严重,可以对重要的数据库进行修复处理。 ALLYOURFILESAREENCRYPTED! Send1testimageortextfile giveyoukey@t.. | |

| 录入者:admin 发表于:2020-05-10 点击:4157 评论:0 查阅全文... | |

|

171 |

|

228 |

|

320 |

|

350 |

|

320 |

|

318 |