| |

用友T+中了勒索病毒后缀.roxaew怎么办 |

| roxaew后缀的勒索病毒,重点感染的是用友旗下的畅捷通T+版本的软件,特别是T+老版本,或者是新版本未打补丁的客户,一旦中毒,服务器上所有MDF后缀的数据库文件被完全加密,备份也被加密,针对此后缀勒索病毒,T+客户一定要做好补丁更新和数据异地备份。 BaseDB UFTSystem [000004]试用账套20211026163425.zip.roxaew [000006]壹木茶馆20230118161229.zip.roxaew 002仓库专用账2022122123.. | |

| 录入者:admin 发表于:2025-07-30 点击:1484 评论:0 查阅全文... | |

| |

服务器感染了wexor勒索病毒怎么办 |

| 来源于火绒论坛的求助: 昨天公司服务器感染了wexor勒索病毒,火绒没有主动杀毒。发现服务器不上线后,去查看蓝屏,当时以为普通的死机没有太在意,重启后发现中了勒索病毒。查看火绒日志看到发现病毒,但暂不处理。。。然后病毒运行之后才把病毒杀了现在公司的数据库文件都打不开,好焦虑,找到厂家厂家也没办法。有没有大神支个招,或者有大神能解密? wexor勒索病毒最怕的三个东.. | |

| 录入者:admin 发表于:2025-01-04 点击:1704 评论:0 查阅全文... | |

|

世界最大网络犯罪集团LockBit被捣毁,执法机构查获勒索软件源代码、解密.. |

| 近日,英国国家打击犯罪局(NCA)、美国联邦调查局(FBI)、欧洲刑警组织等执法部门在一次联合行动中,成功捣毁了世界上最大的网络犯罪集团LockBit。 LockBit迄今已运作四年,其利用勒索软件进行的攻击非常猖獗,被NCA等称为“世界上最有害的网络犯罪集团”。WithSecure的网络威胁情报主管TimWest表示,LockBit约占去年所有勒索软件攻击活动的五分之一,该网络犯罪团伙被认为是最多产、资源最丰富.. | |

| 录入者:admin 发表于:2024-02-21 点击:2088 评论:0 查阅全文... | |

| |

电脑死机停电导致的数据库质疑怎么修复 |

| ---------------以下为SQL2008数据库置疑(死机、停电等)修复方法-------------------- 紧急模式: alterdatabaseyta5sypro_01setemergency 单用户模式: alterdatabaseyta5sypro_01setsingle_user 数据库检查: dbcccheckdb(yta5sypro_01) 数据库高级修复:(日志文件如果损坏会自动生成) dbcccheckdb(yta5sypro_01,repair_allow_data_loss) 取消紧急、恢复多用户: alterdatab.. | |

| 录入者:admin 发表于:2024-01-07 点击:1992 评论:0 查阅全文... | |

|

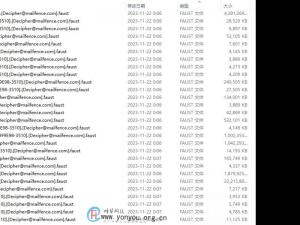

某医院HIS系统中了[Decipher@mailfence.com].faust勒索病毒成功修复 |

| 问题现象:2023年11月23日,接到四川HIS服务商的电话,某医院的客户HIS系统中了勒索病毒,所有文件被篡改成了[Decipher@mailfence.com].faust后缀,数据库文件是sqlserver,并且所有自动备份的文件均被加密。 问题解决:初步分析,该勒索病毒.[Decipher@mailfence.com].faust是.faust勒索病毒的一个变种,它使用特定的加密算法对文件进行加密,并在感染计算机后留下勒索信息,要求受害者将赎金支付到指定的比特币.. | |

| 录入者:admin 发表于:2023-11-29 点击:2225 评论:0 查阅全文... | |

|

U8和U8C财务软件中了.locked和.locked1勒索病毒怎么处理 |

| U8和U8C财务软件中了.locked和.locked1勒索病毒怎么处理? 国庆长假,请大家一定要做好数据备份工作,如果不是必须使用,先将服务器关机。目前已接到多个客户反馈服务器中毒。 预防勒索病毒-日常防护建议: 预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施: 1.多台机器,不要使用相同的账号和口令,以免出现“一台沦陷,全网瘫痪”的惨状; 2.登录口令要有.. | |

| 录入者:admin 发表于:2023-09-30 点击:2610 评论:0 查阅全文... | |

| |

等待用于页(1:42364),数据库Id 7 的缓冲区闩锁类型3时发生超时。 |

| 问题现象:等待用于页(1:42364),数据库Id7的缓冲区闩锁类型3时发生超时。 程序员: 你好,有没有遇到过数据库备份出错 等待用于页(1:42364),数据库Id7的缓冲区闩锁类型3时发生超时。 用友(数据恢复)服务中心: 嗯,这是数据库底层写入出错 程序员: 怎么处理呢,能否指点一二,谢谢 用友(数据恢复)服务中心: 这个得我们拿到数据底层修复 用友(数据恢复)服.. | |

| 录入者:admin 发表于:2023-09-05 点击:2762 评论:0 查阅全文... | |

| |

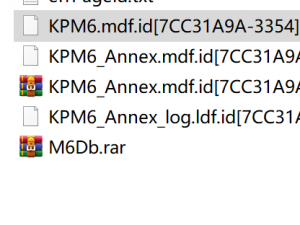

新中大软件中了].[henderson@cock.li].Devos勒索病毒成功修复 |

| 2023年09月01日,开学伊始,接到附件伙伴求助,中了勒索病毒,所有文件被篡改成了henderson@cock.li后缀,导致软件无法打开,数据库也无法打开。 问题分析:拿到文件初步解析了,发现该后缀的数据库文件可以底层修复,修复效果达到99%以上,修复后再用友软件里初步调试发现凭证数据均完美,客户对此次数据抢修的效果非常满意。 系统安全防护措施建议: 常见的扩展名如下: *.mdf.id[E81A17B9-3.. | |

| 录入者:admin 发表于:2023-09-01 点击:2084 评论:0 查阅全文... | |

|

服务器中了venolockdate1@rape.lol].Carver勒索病毒成功修复 |

| 问题现象:2023年3月24日,接到河南客户求助,他们的服务器中了勒索病毒,所有文件后缀改成了.venolockdate1@rape.lol].Carver,所有系统无法登陆。严重影响了整个公司的正常运营。 问题分析:拿到文件初步解析了,发现该后缀的数据库文件可以底层修复,修复效果达到99%以上,但是这种勒索病毒的数据,目前只能针对数据库文件进行修复。 预防勒索病毒-日常防护建议: 预防远比救援重要,所以为了避免出.. | |

| 录入者:admin 发表于:2023-03-24 点击:2925 评论:0 查阅全文... | |

|

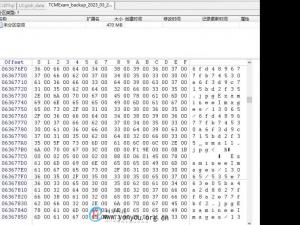

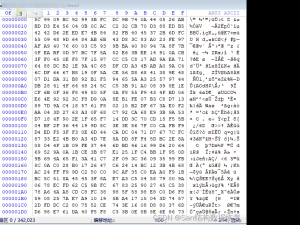

关于服务器/电脑被勒索病毒加密后缀名变为[********].Seoul的解决方案思.. |

| 近期有客户资讯说服务器被勒索病毒共计,工作需要的文件后缀名全部变更为.Seoul,主要的sql数据库文件无法正常使用。 经我司技术人员分析,该病毒的加密能力较弱,为头尾加密,保留文件中的数据。 详细如下: 使用winhex可以看到该数据库文件头部已经没有SQL数据库文件应有标识 我们向下分析,在256号扇区找到数据库结构,如下所示: 继续向下分析,直到结尾.. | |

| 录入者:admin 发表于:2023-03-09 点击:2262 评论:0 查阅全文... | |

|

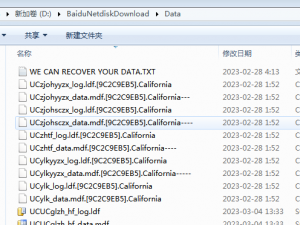

友加畅捷T1飞跃版中了.California勒索病毒成功完美修复 |

| 2023年02月28日,接到客户求助,使用的T1飞跃版中了勒索病毒,所有的文件后缀被篡改成了.California后缀,导致系统崩溃。对方留的信件信息如下: HELLO!NIHAO!OLA! CANIDECRYPTMYFILES? YES. SURE. Weguaranteethatyoucanrecoverallofyourdataeasily!.Wearegiveyoufullinstruction.Andhelpyouuntilldecryptionprocessisfullyfinished. CONTACTUS: Downloadthe(S.. | |

| 录入者:admin 发表于:2023-03-09 点击:2578 评论:0 查阅全文... | |

|

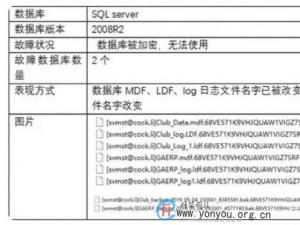

服务器SQL server数据库被加密恢复方案 |

| 一、服务器数据库基本情况介绍 客户一台服务器上的数据库被病毒加密无法使用,数据库是SQLserver数据库2008R2,服务器上有多个数据库,其中2个数据库及备份文件被加密,文件名发生变化,数据库无法使用,需要对服务器上的数据库进行数据恢复。经过初步沟通后安排工程师前往客户现场进行数据恢复。 二、备份客户服务器内的所有数据 工程师前往客户现场后对数据库进行了初步检测.. | |

| 录入者:admin 发表于:2023-03-06 点击:2400 评论:0 查阅全文... | |

| |

服务器中毒解密.nread 数据库中勒索病毒解密恢复.nread |

| .nread勒索病毒解密服务器中毒解密.nread数据库中勒索病毒解密恢复.nread 客户名称保密 数据类型SQL2008R2用友U8 数据容量6GB 故障类型服务器被.nread勒索病毒加密,导致所有文件被勒索病毒加密,扩展名变成.nread 经过分析该.nread勒索病毒加密较少, 修复结果通过加密的数据库文件,提取数据重建库,恢复成功完整度100%。 修复后的数据库文件可被ERP直接使用。 预防勒索病毒-日常防护建议.. | |

| 录入者:admin 发表于:2023-02-28 点击:1906 评论:0 查阅全文... | |

| |

中了.California 数据库中勒索病毒解密恢复 |

| .California勒索病毒解密服务器中毒解密.California数据库中勒索病毒解密恢复.California 客户名称保密 数据类型SQL2008R2 数据容量3.8GB 故障类型服务器被.California勒索病毒加密,导致所有文件被勒索病毒加密,扩展名变成.California 经过分析该.California勒索病毒加密较少,WECANRECOVERYOURDATA.TXT 修复结果通过加密的数据库文件,提取数据重建库,恢复成功完整度100%.. | |

| 录入者:admin 发表于:2023-02-28 点击:2105 评论:0 查阅全文... | |

| |

oracle数据库中勒索病毒._locked恢复 |

| oracle数据库恢复oracle数据库中勒索病毒._locked恢复oracle数据库数据泵._locked文件恢复 客户名称保密 数据类型oracle11G 数据容量100GB 故障类型服务器中勒索病毒,导致数据库文件和数据泵备份都被加密.勒索病毒后缀._locked 修复结果从被._locked勒索病毒加密的数据泵文件及数据库文件,提取数据完成恢复,数据恢复率100%,效果很好. 客户满意是 重要数据一定要勤备份,遇到数据丢失数据损坏.. | |

| 录入者:admin 发表于:2023-02-28 点击:2163 评论:0 查阅全文... | |

|

用友U8软件中了.[ineedatool@rape.lol].Carver勒索病毒成功修复 |

| 问题现象:2023年2月17日,接到山东用友服务商求助,其U8的客户中了勒索病毒,所有文件后缀改成了.[ineedatool@rape.lol].Carver,用友软件无法登陆。严重影响了整个公司的正常运营。 问题分析:拿到文件初步解析了,发现该后缀的数据库文件可以底层修复,修复效果达到99%以上,由于客户的数据库较大,达到了100多G,并且启用的模块较多,有总账、报表、固定资产、采购、销售、库存核算等供应链模块,和客户初步沟通,.. | |

| 录入者:admin 发表于:2023-02-19 点击:2809 评论:0 查阅全文... | |

| |

查询有某个字段的所有表的语句 |

| 查询有某个字段的所有表的语句 selectnamefromsysobjectswhereidin(selectidfromsyscolumnswherename='字段名称') 2、查询指定表student中所有字段 select*fromsyscolumnswhereid=(selectidfromsysobjectswherename='student') select*fromsyscolumnswhereid=object_id('student') 3、查询当前数据库中的所有字段 select*fromsyscolumns —系统工具 –查询当前数.. | |

| 录入者:admin 发表于:2023-02-12 点击:1505 评论:0 查阅全文... | |

|

用友T3标准版软件中了.[henderson@cock.li]后缀的勒索病毒成功修复 |

| 2022年11月28日,接到北京用友合作伙伴的推荐,其服务的一个使用T3标准版软件的客户,中了勒索病毒,所有文件被篡改成了henderson@cock.li后缀,导致软件无法打开,数据库也无法打开。 问题分析:拿到文件初步解析了,发现该后缀的数据库文件可以底层修复,修复效果达到99%以上,修复后再用友软件里初步调试发现凭证数据均完美,客户对此次数据抢修的效果非常满意。 系统安全防护措施建议: 常见的扩展.. | |

| 录入者:admin 发表于:2022-11-28 点击:4081 评论:0 查阅全文... | |

|

[metro777@cock.li].Elbie勒索病毒数据恢复 |

| 客接到客户电话求助,其使用的是快普软件,腾讯云服务器被勒索病毒加密,所有文件被篡改成了[metro777@cock.li].Elbie后缀,客户提供了数据库文件先进行检测,将检测结果告知客户,可以修复完整度在99%左右,客户对修复效果满意。 如果您或者您的客户不幸中了勒索病毒,请第一时间断网,先检查数据库是否被感染,第一时间联系我们处理: 18910108696微信同号(王先生),我们将最大限度为您解决用友软件中了勒索病毒的数.. | |

| 录入者:admin 发表于:2022-11-05 点击:2035 评论:0 查阅全文... | |

| |

服务器中了.FARGO3后缀勒索病毒成功修复 |

| fargo勒索病毒简介 从去年10月份mallox勒索病毒肆虐以来,该家族勒索病毒不停地在更新升级,对文件的破坏程度也越来越大,因此恢复难度也随之提升,该家族勒索病毒后缀有:.mallox、.consultransom、.bozon、.bozon3、.consultraskey-id、.FARGO、.FARGO1、.FARGO2、.FARGO3、.FARGO4等。fargo4勒索病毒属于近期最新的一个变种,中了该勒索病毒的话,文件后缀名会变为.Fargo4,例如.mdf文件会变.. | |

| 录入者:admin 发表于:2022-10-29 点击:1612 评论:0 查阅全文... | |

|

171 |

|

228 |

|

320 |

|

350 |

|

320 |

|

318 |