|

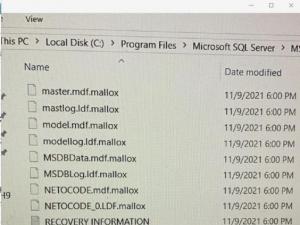

服务器中了mallox后缀的勒索病毒成功修复 |

| 问题现象:Mallox勒索病毒是一种高度危险的加密病毒,.mallox勒索病毒旨在加密数据文件,用于附加用户主要使用的几乎所有可能的文件类型。在加密过程中,在文件名后附加新的文件扩展名(“.mallox”),例如,它将名为“1.jpg”的文件重命名为“1.jpg.mallox”,将“2.jpg”重命名为“2.jpg.mallox”。Mallox勒索病毒与大多数勒索病毒一样,Mallox勒索病毒通过加密阻止对文.. | |

| 录入者:admin 发表于:2021-11-24 点击:3612 评论:0 查阅全文... | |

| |

如何将bak文件恢复到指定路径 |

| restoredatabasegtp2 fromdisk='D:\1113\gtp-default_backup_2021_10_12_010002_9639658.bak' withmove'gtp-default' to'D:\1116\gtp.mdf', move'gtp-default_log' to'D:\1116\gtp_log.ldf' | |

| 录入者:admin 发表于:2021-11-17 点击:1623 评论:0 查阅全文... | |

| |

用友数据库日志清理方法 |

| USE[master] GO ALTERDATABASEgtpSETRECOVERYSIMPLEWITHNO_WAIT GO ALTERDATABASEgtpSETRECOVERYSIMPLE GO USEgtp GO DBCCSHRINKFILE(N'gtp-default_log',11,TRUNCATEONLY) GO USE[master] GO ALTERDATABASEgtpSETRECOVERYFULLWITHNO_WAIT GO ALTERDATABASEgtpSETRECOVERYFULL GO | |

| 录入者:admin 发表于:2021-11-16 点击:1414 评论:0 查阅全文... | |

| |

文件查找工具 |

| 文件查找工具 | |

| 录入者:admin 发表于:2021-11-13 点击:2192 评论:0 查阅全文... | |

| |

分析Crylock勒索病毒之.[greenoffer1@aol.com]勒索病毒 |

| 什么叫.[greenoffer1@aol.com].[XXXXXX]勒索软件? .[greenoffer1@aol.com].[XXXXXX]勒索软件归属于Crylock勒索软件大家族。Crylock勒索软件于2019年5月初次逐渐散播。恶意程序感柒是敲诈勒索saas模式威协或RaaS。运用RaaS威协是互联网犯罪嫌疑人挣钱的一种非常普遍的方法。表述这一全过程的非常简单方式是了解RaaS进攻是根据定阅的实体模型的一部分,即便是最不娴熟的互联网网络攻击还可以在互联网上进行勒索病毒威协。.. | |

| 录入者:admin 发表于:2021-11-08 点击:1946 评论:0 查阅全文... | |

|

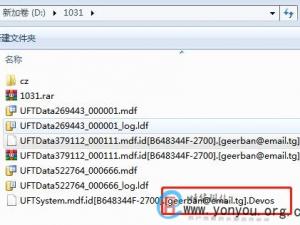

服务器中了.[geerban@email.tg].Devos勒索病毒成功修复 |

| 2021年10月29日,接到浙江用友伙伴求助,其服务的一个客户中了勒索病毒,客户使用的是用友T+12.0标准版,数据库版本是sql2008r2。 通过和伙伴沟通,客户只使用了核算模块,该后缀的勒索病毒之前有处理过U8的客户,修复效果完美,建议伙伴先和客户沟通修复的必要性,从伙伴那得知,客户有上个月的备份,直接建议客户补录,后客户反馈备份的数据没有从服务器上拷贝出来,只能尝试修复,数据是从2017年开始,共计4个年度。伙伴.. | |

| 录入者:admin 发表于:2021-10-31 点击:2061 评论:0 查阅全文... | |

|

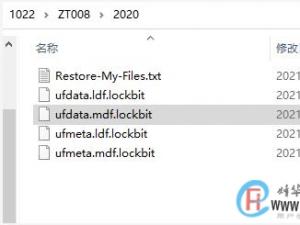

用友U8服务器中了.lockbit勒索病毒成功修复 |

| LockBit2.0Ransomware 2021年10月22日,接到上海企通同行推荐,其朋友的服务器中了勒索病毒,用友U8软件版本是16.0,数据库版本是sql2016,功能模块是进销存+财务。 通过底层分析,发现该后缀的空页比较严重,但是数据加密部分较少,除了文件头和文件尾被加密,通过2天加急处理后,数据完美修复,在用友U8软件里调试正常,客户非常满意。 预防勒索病毒-日常防护建议: 预防远比救援.. | |

| 录入者:admin 发表于:2021-10-27 点击:3223 评论:0 查阅全文... | |

| |

服务器中了[decrypt20@firemail.cc].eking 勒索病毒成功修复 |

| 电脑中#[decrypt20@firemail.cc].eking勒索病毒#感染文件怎么恢复? 这个病毒家族很多变体,所以要特别留意,多备份数据。 已知当前这种感染文件只有数据库文件能技术修复,别的文件还没有技术处理办法。 这个数据库MDF文件可以修(有近期备份的话,可以完美99.9%), 预防勒索病毒-日常防护建议: 预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施: 1.多台机器,不要使用.. | |

| 录入者:admin 发表于:2021-10-13 点击:1829 评论:0 查阅全文... | |

| |

.520后缀勒索病毒如何防护 |

| 什么是.520勒索病毒? .520病毒是一种基于file勒索病毒代码的加密病毒。在主动攻击活动中已经发现了这种威胁。有几种分发技术可用于在目标操作系统上传送恶意文件,例如远程桌面爆破,垃圾邮件,损坏的软件安装程序,洪流文件,伪造的软件更新通知和被黑的网站。 .520勒索病毒以一种或另一种方式进入计算机后,它将更改Windows注册表,删除卷影副本,打开/写入/复制系统文件,产生在后台运行的factura.exe进程,加载.. | |

| 录入者:admin 发表于:2021-10-08 点击:1962 评论:0 查阅全文... | |

| |

用友服务器中了[bob_marley2021@libertymail.net].Devos勒索病毒成功修复 |

| 2021年国庆节期间,接到用友同行的求助,其所服务的客户使用的使用U8软件,中了bob_marley2021@libertymail.net].Devos后缀的勒索病毒,多方求助无果,客户甚至尝试联系对方解密,苦于很长时间没有回复,最后不得已尝试修复。 该后缀的勒索病毒是最新变种,检测中毒的源文件,发现加密程度较多,直接对mdf源文件修复效果不是很好,基本不能正常使用,经过深入研究,客户提供了用友的备份数据库,通过分析提取备份文件的数据,.. | |

| 录入者:admin 发表于:2021-10-07 点击:2844 评论:0 查阅全文... | |

|

2021年国庆长假如何预防勒索病毒 |

| 尊敬的合作伙伴您好: 国庆长假,请伙伴客户一定要做好数据安全防护工作,任何有关数据的问题,欢迎选择信任典元数据救援中心,我们全力以赴为您解决数据问题。 业务范围: 1、服务器系统数据库救援-勒索病毒数据恢复24小时为您服务; 2、各类品牌服务器Raid磁盘阵列恢复; 3、硬盘坏道、不识别、开盘恢复服务; 4、删除、格式化、重分区、丢失恢复; 5、SQLSERV.. | |

| 录入者:admin 发表于:2021-09-30 点击:2201 评论:0 查阅全文... | |

| |

如何防止勒索病毒 |

| 预防远比救援重要,所以为了避免出现此类事件,强烈建议大家日常做好以下防护措施: 1.多台机器,不要使用相同的账号和口令,以免出现“一台沦陷,全网瘫痪”的惨状; 2.登录口令要有足够的长度和复杂性,并定期更换登录口令; 3.严格控制共享文件夹权限,在需要共享数据的部分,尽可能的多采取云协作的方式。 4.及时修补系统漏洞,同时不要忽略各种常用服务的安全补叮 .. | |

| 录入者:admin 发表于:2021-09-26 点击:2032 评论:0 查阅全文... | |

|

用友软件中了[helpbackup@email.tg].Devos勒索病毒成功修复 |

| 问题现象:2021年8月20日晚,接到客户求助,其用友服务器中了勒索病毒,所有文件被加密,后缀被篡改成了[helpbackup@email.tg].Devos,所有文件打不开,软件进入不了。 问题解决:这个后缀的勒索病毒感染的用友数据库文件可以通过底层数据分析,发现加密程度有限,通过底层处理后,在用友软件里机型调试,完美恢复。 您的服务器不幸中了勒索病毒,第一时间断网,备份,联系我们:18910108696,王工,微信同号,同时.. | |

| 录入者:admin 发表于:2021-08-20 点击:3355 评论:0 查阅全文... | |

| |

ubuntu安装wdcp |

| WDCP是一款比较简单的Linux系统免费虚拟主机管理面板,也有很多朋友使用,只是上一个版本太久没有更新过了,最近,开发者终于对版本做了 更新,并带来了一些改变。目前最新版本为v3.2,由于暂时没有RPM包的安装方式,只能源码安装,需要的时间稍微久一些,也随便找了个闲置的 OpenVZVPS来安装试了下,把基本的安装和面板外观之类记录下。 这个测试文章是赵容博客提供的。www.zrbl.. | |

| 录入者:admin 发表于:2021-06-10 点击:1808 评论:0 查阅全文... | |

|

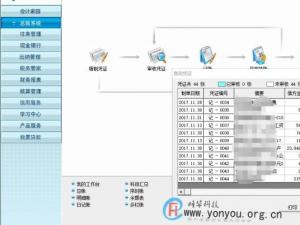

重大突破:用友U8服务器中了helpbackup@email.tg.devos后缀勒索病毒成功.. |

| 问题现象:2021年4月26日,接到用友集团朋友引荐,北京某重要客户用友U812.0服务器中了helpbackup@email.tg.devos后缀的勒索病毒,所有文件后缀被篡改成了helpbackup@email.tg.devos,导致用友软件无法登录和做账,严重影响了财务部门的日常业务。 问题解决:该客户是用友忠实的客户,寻求了多家公司和机构,数据一直未能解决。后通过用友集团公司介绍,通过电话沟通,确定了这是phobos勒索病毒,暂时不能破解秘钥,但.. | |

| 录入者:admin 发表于:2021-04-26 点击:6098 评论:0 查阅全文... | |

| |

分离并复制数据库后,再次把数据库附加回去报错9004 |

| 问题:将数据库分离,将MDF和LDF数据复制出来后,再次附加时,报错: 处理数据库“databasename”的日志时出错。如果可能,请从备份还原。如果没有可用备份,可能需要重新生成日志。无法打开新数据库“databasename”。CREATEDATABASE中止。(MicrosoftSQLServer,错误:9004) 解决方法: 1.新建了一个同名的数据库,包括日志和行数据(比如dateBase1),用于恢复内容; 2.停止数据库.. | |

| 录入者:admin 发表于:2021-04-21 点击:2111 评论:0 查阅全文... | |

|

收银系统中了medical勒索病毒成功修复 |

| 问题现象:2021年4月17日,接到中山老客户求助,其名下的一个客户的收银系统中了勒索病毒,全部文件被篡改为medical后缀。贴出该勒索病毒信件信息: WhatHappentomycomputer? Yourimportantfilesareencrypted.Manyofyourdocuments,photos,passwords,databasesandotherfilesarenolongeraccessiblebecausetheyhavebeenencrypted.Maybeyouarebusylookingforwaytorecoveryourfiles,butdonotwasteyourtime.Nobodyc.. | |

| 录入者:admin 发表于:2021-04-18 点击:3911 评论:0 查阅全文... | |

|

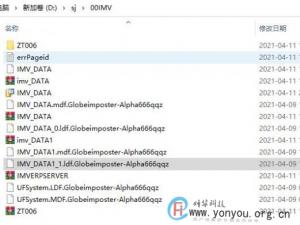

用友软件U8服务器中了Globeimposter-Alpha666qqz勒索病毒成功修复 |

| 问题现象:2021年4月9日,再次接到上海客户求助:他们的服务器是用友U811.1版本的软件,服务器在昨天凌晨被攻破,所有文件后缀被篡改为Alpha666qqz后缀,留有勒索信息,共计5个账套,其中006主要采购、销售、核算和应收应付模块、总账模块。 问题解决:由于本月牵扯到报税,客户非常着急,通过之前处理过的该后缀的经验,第一时间成立沟通小组,加班加点,2天时间成功修复,通过远程检查,数据完美恢复。 | |

| 录入者:admin 发表于:2021-04-12 点击:3096 评论:0 查阅全文... | |

|

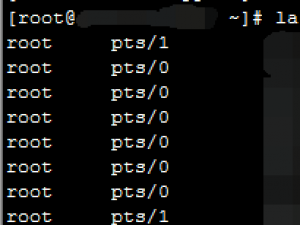

如何查看服务器登录日志 |

| 概述 本文介绍在云服务器中,查询系统的远程登录日志方法。 详细信息 根据ECS实例所使用的操作系统不同,有以下两种查询方法。 Linux操作系统的登录日志查询 通过远程连接登录Linux实例,使用root用户执行last命令,系统会列出最近的登录记录。 注:last命令各输出列作用及含义。 第一列:用户名。 第二列:终端位置。pts/0(伪终端)指ssh命令.. | |

| 录入者:admin 发表于:2021-04-12 点击:3621 评论:0 查阅全文... | |

|

用友T6软件中了helpservisee@ctemplar.com和helpservisee@cock.li勒索病.. |

| !!!ALLYOURFILESAREENCRYPTED!!! Allyourfiles,documents,photos,databasesandotherimportantfilesareencrypted. Youarenotabletodecryptitbyyourself!Theonlymethodofrecoveringfilesistopurchaseanuniqueprivatekey. Onlywecangiveyouthiskeyandonlywecanrecoveryourfiles. Tobesurewehavethedecryptoranditworksyoucansendanemail:helpservise@ctemplar.comanddecryptonefileforfree. .. | |

| 录入者:admin 发表于:2021-04-06 点击:3060 评论:0 查阅全文... | |

|

171 |

|

228 |

|

320 |

|

350 |

|

320 |

|

318 |