2019-12-12 21:27:55

腾讯安全御见威胁情报中心监测发现,Crysis勒索病毒国内感染量有上升,该病毒主要通过RDP弱口令爆破传播入侵政企机构,加密重要数据,由于该病毒的加密破坏暂无法解密,被攻击后将导致相关单位遭受严重损失。

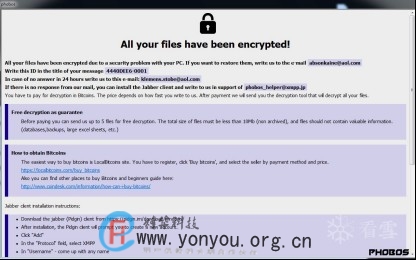

Crysis勒索病毒的勒索信息

Crysis病毒家族的Phobos衍生变种

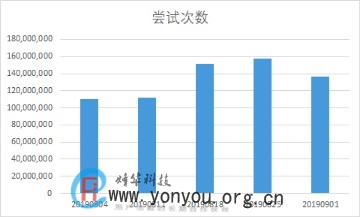

据腾讯安全御见威胁情报中心蜜罐系统监测数据,8月Crysis勒索病毒家族及其Phobos衍生变种感染量明显上升。

针对RDP(远程桌面服务)弱口令的爆破攻击次数持续增多

攻击者爆破攻击的目标IP也在持续上升

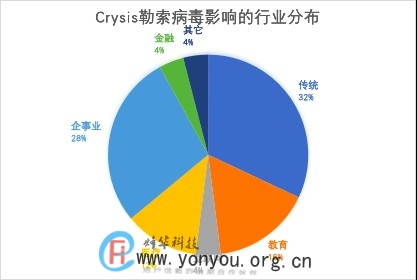

近期受Crysis勒索病毒及其衍生变种影响的行业统计数据看,传统企业占32%,其次是政府机构、教育系统和医疗机构,如下图所示:

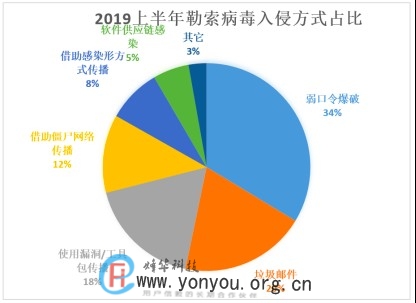

腾讯安全在《2019上半年勒索病毒总结》报告中指出,弱口令爆破攻传播是勒索病毒传播最常用的手段,在整个入侵方式占比中,弱口令攻击占34%,其它入侵方式依次为:垃圾邮件(20%)、漏洞攻击(18%)、僵尸网络传播(12%)。

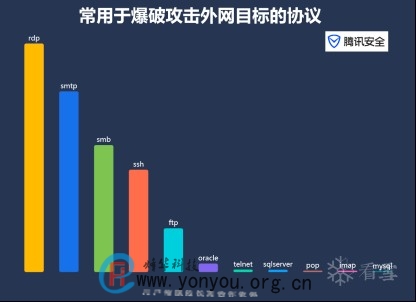

据腾讯安全发布的《2019上半年企业安全报告》的数据,针对外网目标的爆破攻击中,RDP协议爆破排在第一位。

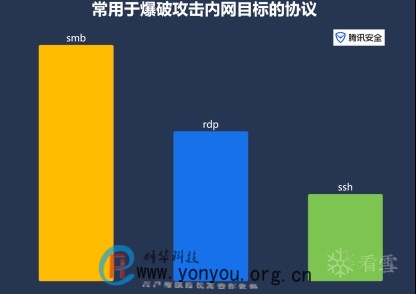

病毒在内网横向扩散时,利用远程桌面服务漏洞攻击传播的,排第二位。

Crysis勒索病毒从2016年开始具有勒索活动,加密文件完成后通常会添加“ID+邮箱+指定后缀”格式的扩展后缀,例:“id-编号.[gracey1c6rwhite@aol.com].bip”,其家族衍生Phobos系列变种在今年2月开始也有所活跃。该病毒通常使用弱口令爆破的方式入侵企业服务器,安全意识薄弱的企业由于多台机器使用同一弱密码,面对该病毒极容易引起企业内服务器的大面积感染,进而造成业务系统瘫痪。

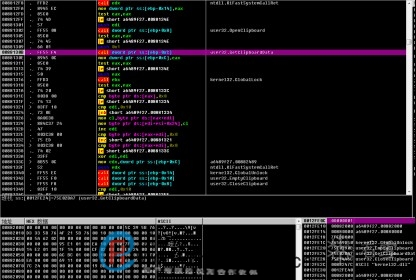

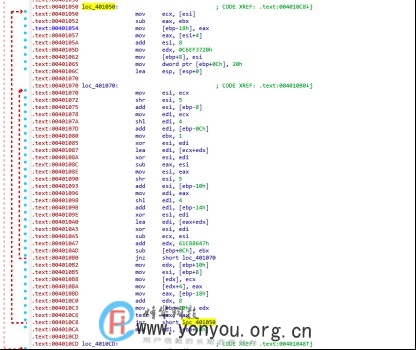

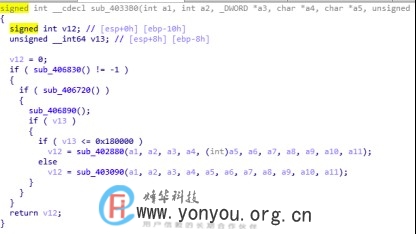

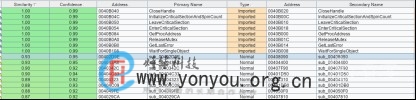

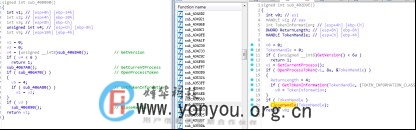

其Phobos衍生变种2019年2月出现,早期使用外壳程序保护勒索payload,外壳使用TEA算法解密payload执行,早期主要发现有2种形态的外壳程序,分别为Tea密钥存储在剪切板或外部一个名为k.txt的文档中,由于病毒运行完毕后直接清除剪切板或删除外部k.txt数据。所以无法拿到病毒运行时payload解密Key,早期只能通过外表判断该病毒是一个看起来和Crysis相似的勒索病毒,后期逐渐出现可获取勒索payload的病毒形态,可发现其代码流程,API引用方式等虽然与原始Crysis差别较大,但代码中依然有很多相似点。

Crysis加密文件使用的后缀变更频繁,以下为近期8月份使用的加密扩展格式:

id[7E3C017B-1095].[panindogliker@protonmail.com].PISCA

id-58D60F0A.[3442516480@qq.com].pdf

id[B8E9EC26-1095].[panindogliker@protonmail.com].PISCA

id[E6BAFD13-2374].[horsesecret@protonmail.com].HORSELIKER

id-869142FA.[bitcoin1@foxmail.com].harma

id-EE23FB1A.[MailPayment@decoding.biz].ETH

id[000B9811-1013].[clossoml@aol.com].help

id[B413BC21-2261].[kusachi@cock.li].Adair

id[06ECCA49-1096].[lockhelp@qq.com].acute

id[489E5FB3-2271].[worldofdonkeys@protonmail.com].BORISHORSE

id[9CE5DEF5-1015].[gregor.rachel@aol.com].phoenix

id-1E49184B.[support@qbmail.biz].nqix

id[9CE5DEF5-1015].[gregor.rachel@aol.com].phoenix

id[16F8E14A-1073].[iveson.tomkin@aol.com].Acton

id[D635329A-2322].[decrptsupp@keemail.me].Banta

ID-CE2F63A0.[btccrypthelp@cock.li].phobos

id[94755510-2250].[wewillhelpyou@qq.com].adage

C:\crysis\Release\PDB\payload.pdb (原始Crysis)

C:\azalia\Prod\IM\ph_exec.pdb (Crysis衍生phobos)

后缀格式主要有两种。

1.id[7E3C017B-1095].[邮箱].后缀(常见于Crysis衍生Phobos系列)

2.id-58D60F0A.[邮箱].后缀(常见于原始Crysis使用)

早期可根据后缀格式来进行区分是否,但后期逐渐发现二者有交叉,例如ID-CE2F63A0.[btccrypthelp@cock.li].phobos即为原始Crysis加密使用后缀格式。

Crysis使用邮箱多样,包含protonmail,foxmail,aol,cock,qbmail,keemail等。

同时该病毒是国内唯一无所顾忌使用qq邮箱进行传播的家族,例如

id-58D60F0A.[3442516480@qq.com].pdf(Crysis)

id[06ECCA49-1096].[lockhelp@qq.com].acute(Crysis衍生phobos)

id[94755510-2250].[wewillhelpyou@qq.com].adage(Crysis衍生phobos)

boot.ini、bootfont.bin、ntldr、ntdetect.com、Io.sys

企业用户:

1.针对该勒索病毒主要通过RDP(远程桌面服务)爆破的特点,建议企业立即修改远程桌面连接使用弱口令,复杂口令可以减少服务器被黑客爆破成功的机会。管理员应对远程桌面服务使用的IP地址进行必要限制,或修改默认的3389端口为自定义,配置防火墙策略,阻止攻击者IP连接。

2.服务器使用腾讯御点终端安全管理系统或腾讯电脑管家拦截病毒,并启用文档守护者功能备份重要文档。

3. 企业用户可以使用腾讯御界高级威胁检测系统,御界系统可以检测到内网爆破攻击事件增多,及时提醒网管注意。

4.临时的缓解措施,通过修改计算机组策略,限制登录次数,默认为不受限,我们可以将其限制为3-10以内。

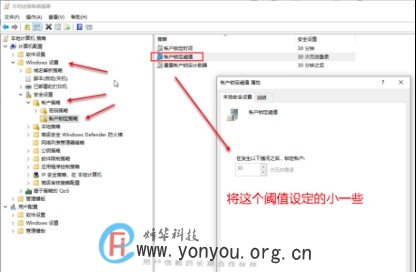

操作步骤:

运行,gpedit.msc,打开组策略编辑器,在计算机设置->安全设置->帐户策略->帐户锁定策略,将帐户锁定的阈值,设定的稍小一些。

对于使用Windows 活动目录管理的企业,可以在Windows域中更新策略,强制所有终端统一调整该策略。

1.建议企业内网关闭不必要的网络端口,降低黑客在内网攻击传播的成功率。如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码。

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

MD5

eb2b041e895e664c23f431e1ab7f2fe3

62d3580c88222c59a276a2df8445758c

b18712863305605ea4bbb0dd31a5e0eb

a0cc8605263bc360311fb5b2ed05549a

3f22b93ab701a6f6e58b111e1eb1c875

ce1773b3f3f70002f2b5e211f1a8da6d

7084624dac8f6935801b3cd71d04087b

11f08b3b4bfa8e1b8d95f25ce194fb08

74e9b5e635bf167ce9d752983e83d3ed

bf2da56e47999542de1b75c3a58763d2

b9953a472c905a2399bb41c71db8e0af